なぜ DoD 消去はフラッシュメモリでは機能しないのか(そして実際に有効な方法とは)

広く参照されているにもかかわらず、複数回パスの DoD 消去方式がフラッシュメモリに適用できない理由

長い間、セキュア消去とは一つの意味しかありませんでした。データを上書きすることです。次にもう一度上書きし、念のためさらにもう一度。これは有効で、測定可能であり、1990年代後半に策定された米国国防総省(DoD)の指針とも整合していました。

当時は正しかったのです。しかし、今は違います。もう違うふりをするのはやめましょう。

問題は、DoD の消去指針が間違っていたことではありません。問題は、記憶媒体が根本的に変化した一方で、多くの消去の慣行が変わらなかったことです。

そもそも DoD 消去が存在した理由

従来の DoD 上書き方式は、磁気媒体向けに設計されていました。データが固定された物理位置に存在するハードディスクやテープです。すべてのセクタはソフトウェアから直接アドレス指定できました。十分な回数、新しいパターンで古いセクタを上書きすれば、元の磁気ドメインは消失、または復元不可能だと合理的に判断できました。

複数回の上書きは迷信ではありませんでした。残留磁気パターンを検出する実際のフォレンジック技術に対処するためのものでした。ハードウェアがその前提に応えていたため、仮定は妥当だったのです。

フラッシュメモリは違います。

フラッシュメモリは上書きモデルを破壊する

NAND フラッシュストレージ(USB ドライブ、SD カード、microSD、CompactFlash、SSD)は、磁気媒体には存在しなかった抽象化レイヤーを導入しました。データはもはや固定された物理位置に直接書き込まれません。代わりに、コントローラが実際の保存場所を管理します。

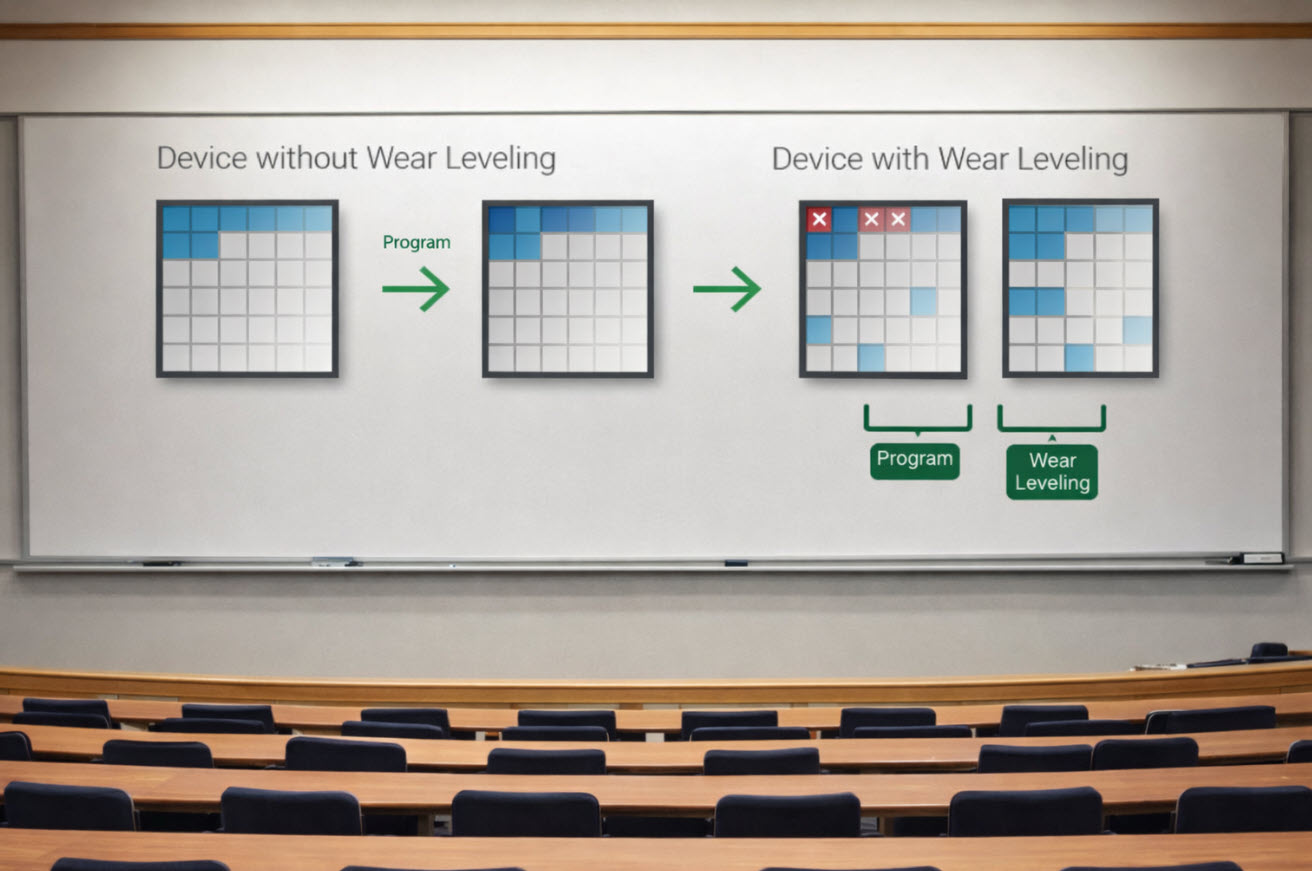

そのコントローラは、ウェアレベリング、ブロックの再マッピング、不良ブロックの退役を行います。ホストに提示される論理ブロックアドレスは、物理的な NAND セルへ動的にマッピングされます。意図的に隠されている物理ブロックもあれば、エラー後に退役されるものもあります。標準的な読み書きインターフェースから直接アクセスできないブロックも多く存在します。

つまり、単純ですが不都合な真実があります。ソフトウェアは、フラッシュデバイス上のすべての物理ブロックを信頼性高くアドレス指定することはできません。

これは意見ではありません。現代のサニタイズ指針には、すでに明確に記載されています。上書きベースの消去では、ホストから到達できないメモリ領域が存在するため、フラッシュ媒体に以前書き込まれたすべてのデータの除去を保証できません。

なぜ複数回上書きでも解決しないのか

ここで多くの人が、古い直感に頼ります。「では、もっと多く上書きすればいい」。

上書き範囲が決定論的だった時代には、その論理は成り立ちました。フラッシュではそうではありません。

上書き回数を増やしても確実性は高まりません。むしろ逆効果になることが多いのです。繰り返しの書き込みは追加のウェアレベリングを引き起こし、データが予備ブロックや再マッピングされたブロックへ移動する可能性を高めます。まさに、ホストから見えず、触れられない領域です。

また、フラッシュメモリは磁気媒体のようにアナログな残留情報を保持しません。消えゆく磁気ドメインを心配する必要はありません。もしすべてのセルを一度ずつ上書きできるのであれば、それで十分です。問題は回数ではなく、書き込み先を制御できない点にあります。

パスを増やしてもカバレッジは増えません。多くの場合、増えるのは楽観だけです。

では、フラッシュメモリを完全に消去できるのか

正直な答えは、求める保証レベルによって異なります。

ホストベースの上書きだけでは、高保証のサニタイズには不十分です。論理アドレス空間は消去できますが、すべての物理 NAND セルが消去されたことを証明できません。

コントローラレベルのセキュア消去やサニタイズコマンドは、正しく実装されていれば有効です。これらは、マッピングの無効化、内部ブロックの消去、退役領域の放棄をコントローラに指示するファームウェアに依存します。効果は、コントローラのファームウェアが信頼でき、適切に設計されている範囲に限られます。

すべてのデータを暗号化して保存し、暗号鍵を破壊する暗号学的消去は、隠しブロックを含むすべてのデータを無効化するための、現在最も実用的な非破壊的手法です。ただし、これもコントローラ内部での正しい実装と鍵管理に依存します。

物理破壊は、ファームウェアの挙動に依存せずに証明可能な唯一の方法です。そのため、運用上不便であっても、最高保証レベルのポリシーには今なお含まれています。

組織が直面する現実的な運用

現実の環境では、多くの組織が諜報機関レベルの脅威モデルで運用しているわけではありません。再利用、再配備、または管理された廃棄のためにデバイスを消去する必要があります。物理的な完全消去が不可能であっても、一貫性、文書化、リスク低減が求められます。

ここで、規律ある消去プロセスが重要になります。コントローラの挙動を理解したツールで検証済みの論理消去を行い、暗号学的消去や破壊が必要となる条件を明確に定める方が、時代遅れの前提を盲目的に適用するよりもはるかに合理的です。

同時に、消去操作が実際に達成できること、そして達成できないことについて正直である必要があります。

なぜ今、これがこれまで以上に重要なのか

フラッシュストレージは至る所に存在します。USB ドライブ、SD カード、microSD、CompactFlash。フォームファクタは変わっても、根本的な挙動は変わりません。すべての記憶媒体を1998年当時のハードディスクのように扱い続けることは、静かにリスクを高めます。

要点は、フラッシュが危険だということではありません。サニタイズ手法が媒体に合っているかどうかです。合っていなければ、認識されているセキュリティと実際のセキュリティの差は広がる一方です。

Nexcopy のようなツールやプラットフォームは、フラッシュベースの媒体に対して、この現実に構造と再現性をもたらします。NAND の物理特性を変えるわけではありませんが、利用可能な最良の制御を、一貫して可視的に、そして少ない前提で適用するのに役立ちます。

セキュア消去が機能しなくなったわけではありません。変わったのはストレージです。それを早く認めるほど、ポリシーと結果は良くなります。

この記事の作成方法

本記事は、構成と表現において AI の支援を受けて下書きを作成し、その後、実務経験のある人間の編集者が確認・修正・最終化することで、明確性、正確性、実用性を高めました。

画像に関する開示

本記事冒頭の画像は、説明目的で人工知能により生成されたものです。実在の環境を撮影した写真ではありません。

Tags: DoD消去, NANDウェアレベリング, セキュア消去手法, データ破壊基準, フラッシュメモリのサニタイズ